Phần mở rộng (extension) miễn phí của

Google Chrome cho phép gửi đi email được mã hóa từ Gmail tới các dịch vụ

email khác. Bạn cần gửi đi một email chứa thông tin nhạy cảm? Mọi email

gửi đi theo cách thông thường đều có nguy cơ bị chặn hoặc bị “hack”

trước khi đến tay người nhận.

Để đề phòng điều này, bạn có thể sử

dụng một phần mở rộng (extension) miễn phí cho Google Chrome có tên

SafeGmail. SafeGmail cho phép bạn gửi đi các email đã mã hóa.

Email sẽ được mã hóa và giải mã ngay

trong trình duyệt, vì thế chỉ bạn và người nhận xem được nội dung thư.

Để đảm bảo tính bí mật, email vẫn ở tình trạng mã hóa trong cả hộp thư

đi của người gửi và hộp thư đến của người nhận. Email cũng sẽ tự động

hết hạn sau một khoảng thời gian ngẫu nhiên.

Bạn có thể dùng SafeGmail để gửi email từ hộp thư Gmail của mình tới người nhận dùng bất kỳ dịch vụ email nào, bao gồm Gmail, Yahoo! Mail…

Để cài đặt phần mở rộng này, truy cập trang SafeGmail extension, nhấn vào nút “Add to Chrome”.

Bạn có thể dùng SafeGmail để gửi email từ hộp thư Gmail của mình tới người nhận dùng bất kỳ dịch vụ email nào, bao gồm Gmail, Yahoo! Mail…

Để cài đặt phần mở rộng này, truy cập trang SafeGmail extension, nhấn vào nút “Add to Chrome”.

Khi hộp thoại “Confirm New Extension” xuất hiện, nhấn nút “Add”.

Sau khi việc cài đặt hoàn tất, một hộp tin nhắn sẽ xuất hiện. Khởi động lại Google Chrome và mở lại trang Gmail.

Bạn sẽ thấy SafeGmail đã thêm lựa chọn “Encrypt?” trong màn hình soạn thảo của Gmail. Sau khi viết xong email và nhập địa chỉ người nhận cũng như tiêu đề email, chọn hộp đánh dấu bên cạnh “Encrypt?”, sẽ xuất hiện hai hộp “Question” và “Answer”. Nhập một câu hỏi và câu trả lời xác nhận mà chỉ bạn và người nhận được biết. Nhấn “Send + Encrypt”.

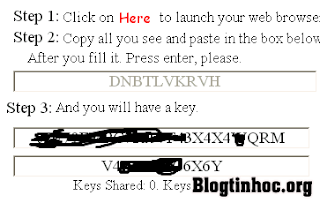

Email được mã hóa khi chuyển tới người nhận sẽ có hình như bức ảnh dưới đây, giữa hai dòng đường kẻ đứt nét là một dòng ký tự bao gồm cả chữ cái và chữ số. Copy đoạn ký tự này trước khi nhấn vào link “Here” ở dòng “Click Here to access the mail content.”

Trả lời câu hỏi xác nhận và nhấn “Submit” để truy cập màn hình cho phép giải mã email.

Màn hình Mail Decryption hiện lên. Paste (dán) đoạn ký tự vừa copy vào hộp và nhấn “Show My Mail”.

Nội dung tin nhắn sau khi giải mã sẽ hiển thị ở cửa sổ trình duyệt.

SafeGmail cũng cho phép bạn nhập các ký tự ngôn ngữ đặc biệt trong email cần mã hóa.

SafeGmail cũng cho phép bạn nhập các ký tự ngôn ngữ đặc biệt trong email cần mã hóa.

![[Hình: gmail1.jpg]](http://www1.picturepush.com/photo/a/11963399/640/Picture-Box/gmail1.jpg)

![[Hình: gmail2.jpg]](http://www2.picturepush.com/photo/a/11963400/640/Picture-Box/gmail2.jpg)

![[Hình: gmail3.jpg]](http://www3.picturepush.com/photo/a/11963401/640/Picture-Box/gmail3.jpg)

![[Hình: gmail4.jpg]](http://www5.picturepush.com/photo/a/11963403/640/Picture-Box/gmail4.jpg)

![[Hình: gmail5.jpg]](http://www1.picturepush.com/photo/a/11963404/640/Picture-Box/gmail5.jpg)

![[Hình: gmail6.jpg]](http://www3.picturepush.com/photo/a/11963406/640/Picture-Box/gmail6.jpg)

![[Hình: gmail7.jpg]](http://www4.picturepush.com/photo/a/11963407/640/Picture-Box/gmail7.jpg)

![[Hình: gmail8.jpg]](http://www5.picturepush.com/photo/a/11963408/640/Picture-Box/gmail8.jpg)

![[Hình: link-an-toan1.jpg]](http://www1.picturepush.com/photo/a/11858279/640/Picture-Box/link-an-toan1.jpg)

![[Hình: link-an-toan2.jpg]](http://www2.picturepush.com/photo/a/11858280/640/Picture-Box/link-an-toan2.jpg)

![[Hình: link-an-toan3.jpg]](http://www3.picturepush.com/photo/a/11858281/640/Picture-Box/link-an-toan3.jpg)

![[Hình: Su-dung-1.jpg]](http://www4.picturepush.com/photo/a/11850617/640/Picture-Box/Su-dung-1.jpg)

![[Hình: Su-dung-2.jpg]](http://www5.picturepush.com/photo/a/11850618/640/Picture-Box/Su-dung-2.jpg)

![[Hình: Su-dung-3.jpg]](http://www1.picturepush.com/photo/a/11850619/640/Picture-Box/Su-dung-3.jpg)

![[Hình: Su-dung-4.jpg]](http://www2.picturepush.com/photo/a/11850620/640/Picture-Box/Su-dung-4.jpg)

![[Hình: Su-dung-5.jpg]](http://www4.picturepush.com/photo/a/11850622/640/Picture-Box/Su-dung-5.jpg)

![[Hình: Su-dung-6.jpg]](http://www3.picturepush.com/photo/a/11850616/640/Picture-Box/Su-dung-6.jpg)

![[Hình: http500error.jpg]](http://www1.picturepush.com/photo/a/11850719/640/Picture-Box/http500error.jpg)

![[Hình: httperror403forbidden.jpg]](http://www5.picturepush.com/photo/a/11850723/640/Picture-Box/httperror403forbidden.jpg)

![[Hình: httperror503.jpg]](http://www3.picturepush.com/photo/a/11850716/640/Picture-Box/httperror503.jpg)

![[Hình: httperror400.jpg]](http://www3.picturepush.com/photo/a/11850721/640/Picture-Box/httperror400.jpg)

![[Hình: httperror404.jpg]](http://www1.picturepush.com/photo/a/11850724/640/Picture-Box/httperror404.jpg)

![[Hình: httperror504.jpg]](http://www4.picturepush.com/photo/a/11850717/640/Picture-Box/httperror504.jpg)

![[Hình: httperror401.jpg]](http://www4.picturepush.com/photo/a/11850722/640/Picture-Box/httperror401.jpg)

![[Hình: httperror302.jpg]](http://www2.picturepush.com/photo/a/11850720/640/Picture-Box/httperror302.jpg)

![[Hình: httperrorcode200.jpg]](http://www5.picturepush.com/photo/a/11850718/640/Picture-Box/httperrorcode200.jpg)

![[Hình: sremote1.jpg]](http://www1.picturepush.com/photo/a/11735514/640/Picture-Box/sremote1.jpg)

![[Hình: sremote2.jpg]](http://www2.picturepush.com/photo/a/11735515/640/Picture-Box/sremote2.jpg)

![[Hình: sremote3.jpg]](http://www3.picturepush.com/photo/a/11735516/640/Picture-Box/sremote3.jpg)

![[Hình: sremote4.jpg]](http://www5.picturepush.com/photo/a/11735518/640/Picture-Box/sremote4.jpg)

![[Hình: kiem-tra-link1.jpg]](http://www1.picturepush.com/photo/a/11721339/640/Picture-Box/kiem-tra-link1.jpg)

![[Hình: kiem-tra-link2.jpg]](http://www4.picturepush.com/photo/a/11721342/640/Picture-Box/kiem-tra-link2.jpg)

![[Hình: kiem-tra-link3.jpg]](http://www5.picturepush.com/photo/a/11721343/640/Picture-Box/kiem-tra-link3.jpg)

![[Hình: kiem-tra-link4.jpg]](http://www1.picturepush.com/photo/a/11721344/640/Picture-Box/kiem-tra-link4.jpg)

![[Hình: kiem-tra-link5.jpg]](http://www2.picturepush.com/photo/a/11721345/640/Picture-Box/kiem-tra-link5.jpg)

![[Hình: kiem-tra-link6.jpg]](http://www3.picturepush.com/photo/a/11721346/640/Picture-Box/kiem-tra-link6.jpg)

![[Hình: 2.png]](https://lh4.googleusercontent.com/-sveeG-F4xj0/UDZhQkpHGjI/AAAAAAAAAEk/R_EjX6mbEbs/s400/2.png)

![[Hình: 3.png]](https://lh4.googleusercontent.com/-AwPKfNpwicw/UDZhQlJfFJI/AAAAAAAAAEo/R7Wsi7G78Ho/s400/3.png)

![[Hình: 4.png]](https://lh5.googleusercontent.com/-dII-JqmEWZ4/UDZhUT4rEMI/AAAAAAAAAE8/0z-CdrXiFeQ/s800/4.png)

![[Hình: 6.png]](https://lh4.googleusercontent.com/-ek-OYLouZzE/UDZhVQn2xaI/AAAAAAAAAFM/0u7zjxTDEAM/s400/6.png)

![[Hình: 1.png]](https://lh6.googleusercontent.com/-dI1xy0nujgg/UDZhQmr_ZwI/AAAAAAAAAEs/OTvtDyL8Wj0/s400/1.png)

![[Hình: Screenshot+%282%29.png]](https://lh4.googleusercontent.com/-_Rb7CjKBqTU/UDfsmQYoMLI/AAAAAAAAAGU/Qnnf3ZD-5kw/s400/Screenshot+%282%29.png)

![[Hình: Screenshot+%283%29.png]](https://lh5.googleusercontent.com/-sBF4Mm5HFXU/UDfsmeARjXI/AAAAAAAAAGY/bdgUQTf9WfE/s400/Screenshot+%283%29.png)

![[Hình: Screenshot+%284%29.png]](https://lh5.googleusercontent.com/-Zy_Mey4_CPs/UDfsmm349NI/AAAAAAAAAGg/-QpeObYqwCU/s400/Screenshot+%284%29.png)